VMware ESXi OpenSLP漏洞防护

近期有一种新的勒索病毒软件ESXiArgs,攻击者利用远程代码执行漏洞向VMware ESXi进行攻击,该漏洞CVE是CVE-2021-21974,通过427/UDP端口将恶意文件传输至VMware ESXi导致OpenSLP服务中的堆溢出。

CVE-2021-21974影响范围:

ESXi70U1c-17325551之前的ESXi 7.x版本

ESXi670-202102401-SG之前的ESXi 6.7.x版本

ESXi650-202102101-SG之前的ESXi 6.5.x版本

解决办法:

方法一:通过官方补丁,对VMware ESXi进行升级。

方法二:不具备补丁升级条件的,可以通过关闭OpenSLP服务来规避,具体操作方法如下。

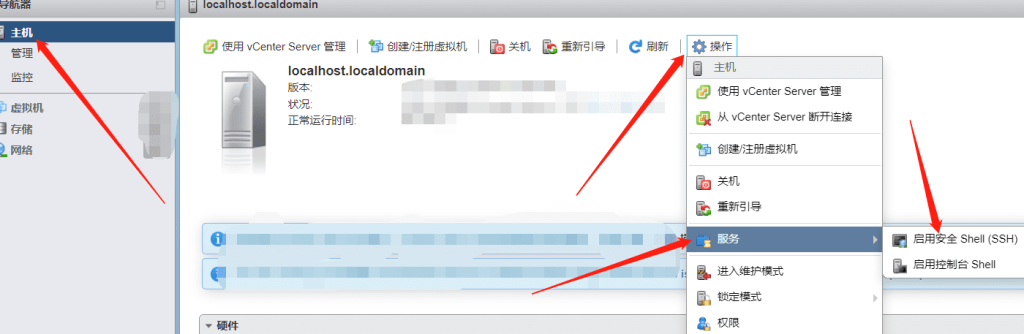

1、登录ESXi,启用安全Shell

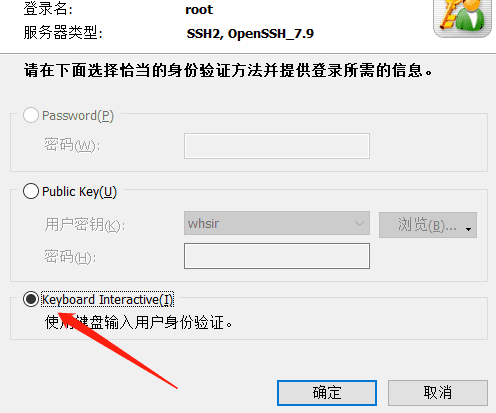

2、登录ESXi主机,我这里是通过xshell连接,注意这里的密码要选择Keyboard Interactive,这个账号密码就是你ESXi的账号密码

3、查看SLP服务状态

| 1 | /etc/init.d/slpd status |

如果是slpd is running,表示该服务正常运行中

4、停止SLP服务

| 1 | /etc/init.d/slpd stop |

5、禁用SLP服务

| 1 | esxcli network firewall ruleset set -r CIMSLP -e 0 |

6、查看SLP是否设置了开机自启动

| 1 | chkconfig --list | grep slpd |

7、如果slpd服务为on,则执行以下命令关闭自启动

| 1 | chkconfig slpd off |