访问控制列表ACL配置规则_路由交换

ACL作用:

定义一系列不同的规则对数据包进行分类,针对不同的报文进行不同的处理,实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等。

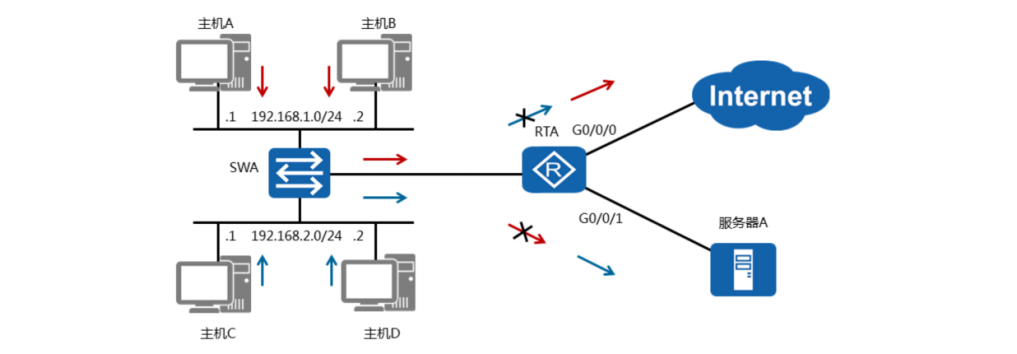

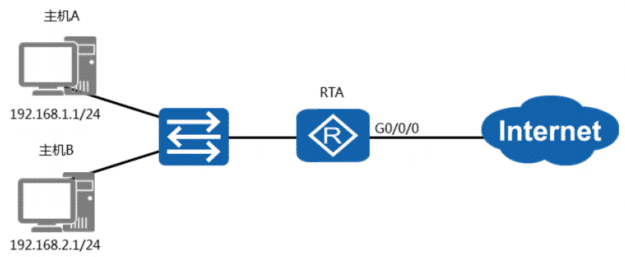

上图所示想达到网关RTA允许1.0网段主机可以访问Internet;而2.0网段中的主机则被禁止访问Internet。允许2.0网段访问服务器A,禁止1.0网段访问服务A的效果。

ACL规则:

- 一条ACL可以由多条"deny"|"permit"语句组成,每条语句描述一条规则

- 逐条匹配ACL规则,匹配则执行规则,不匹配则匹配下一条,无匹配则不进行任何处理。

- ACL中定义的这些规则可能会存在重复或矛盾的地方,规则的匹配顺序决定了规则的优先级,ACL通过设置规则的优先级来处理规则之间的重复或矛盾的情形。

- ARG3系列路由器支持两种匹配顺序:配置顺序和自动排序

- 配置顺序按ACL规则编号(rule-id)从小到大的顺序进行匹配。设备会在创建ACL的过程中自动会为每一条规则分配一个编号,规则编号决定了规则被匹配的顺序。通过设置步长,使规则之间留有一定的空间,可以在两个规则间插入新的规则。路由器匹配规则时默认采用配置顺序,ARG3系列路由器默认规则编号的步长是5。(如步长是5,则规则编号按照5/10/15这样的规则匹配,如果步长设定为2,则规则编号将按照2/4/6/8)规律自动分配。

- 自动排序使用“深度优先”的原则进行匹配,即根据规则的精确度排序。

- 如上ACL2000规则15匹配,则拒绝来自172.16网络,允许172.16对报文不作任何处理,正常转发。

基本ACL配置:

[Huawei]acl 2000 //创建一个ACL,并进入ACL视图

[Huawei-acl-basic-2000]rule deny source 192.168.1.0 0.0.0.255 //deny用来指定拒绝符号条件的数据包,source用来指定ACL规则匹配报文的源地址信息

[Huawei-GigabitEthernet0/0/0]traffic-filter outbound acl 2000 //在接口配置基于ACL对报文进行过滤

[Huawei]dis acl 2000 //验证配置的基本ACL

Basic ACL 2000, 1 rule

Acl's step is 5

rule 5 deny source 192.168.1.0 0.0.0.255

[Huawei]dis traffic-filter applied-record //查看设备所有基于ACL进行报文过滤的应用信息

-----------------------------------------------------------

Interface Direction AppliedRecord

-----------------------------------------------------------

GigabitEthernet0/0/0 outbound acl 2000

-----------------------------------------------------------高级ACL配置:

[Huawei]acl 3000

[Huawei-acl-adv-3000]rule deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.10.1 0.0.0.0 destination-port eq 21

[Huawei-acl-adv-3000]rule deny tcp source 192.168.2.0 0.0.0.255 destination 172.16.10.2 0.0.0.0

[Huawei-acl-adv-3000]rule permit ip

[Huawei-GigabitEthernet0/0/0]traffic-filter outbound acl 3000

[Huawei]dis acl 3000

Advanced ACL 3000, 3 rules

Acl's step is 5

rule 5 deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.10.1 0 destinat

ion-port eq ftp

rule 10 deny tcp source 192.168.2.0 0.0.0.255 destination 172.16.10.2 0

rule 15 permit ip

[Huawei]dis traffic-filter applied-record

-----------------------------------------------------------

Interface Direction AppliedRecord

-----------------------------------------------------------

GigabitEthernet0/0/0 outbound acl 3000

-----------------------------------------------------------[em]ACL能够依据源/目的IP地址、源/目的端口号、网络层及传输层协议以及IP流量分类和TCP标记值等各种参数(SYN|ACK|FIN等)进行报文过滤。[/em]

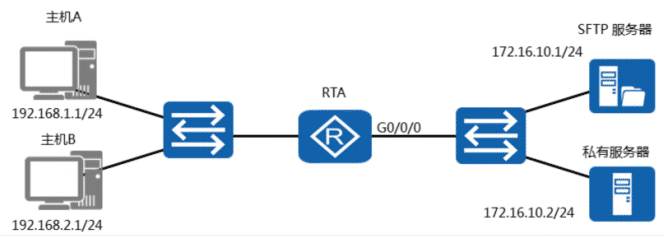

第一条:限制源地址范围1.0,目的IP地址为10.1,目的端口号为21的所有TCP报文;第二条:限制源地址范围2.0,目的10.2的所有TCP报文;第三条:rule permit ip 用于匹配所有IP报文,并对报文执行允许动作。

ACL应用-NAT:

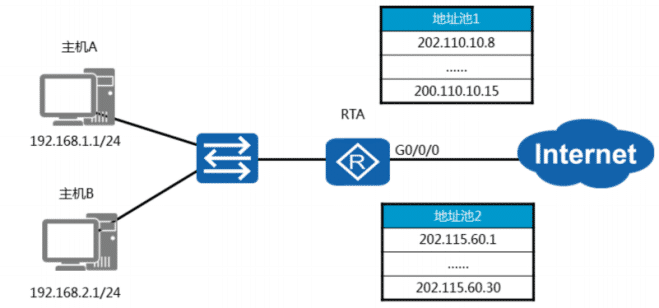

[em]用于多个地址池的情况下,确定哪些内网地址是通过哪些特定外网地址池进行转换的。本例要求1.0的主机使用地址池1中的公网地址进行地址转换,而2.0的主机使用地址池2中公网地址进行地址转换。[/em]

[RTA]nat address-group 1 202.110.10.8 202.110.10.15

[RTA]nat address-group 2 202.115.60.1 202.115.60.30

[RTA]acl 2000

[RTA-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[RTA-acl-basic-2000]acl 2001

[RTA-acl-basic-2001]rule permit source 192.168.2.0 0.0.0.255

[RTA-acl-basic-2001]int G0/0/0

[RTA-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 //将NAT与ACL绑定

[RTA-GigabitEthernet0/0/1]nat outbound 2001 address-group 2达到效果:1.0网段主机使用地址池1中的公网地址进行转换,2.0网段的主机使用地址池2中的公网地址进行转换

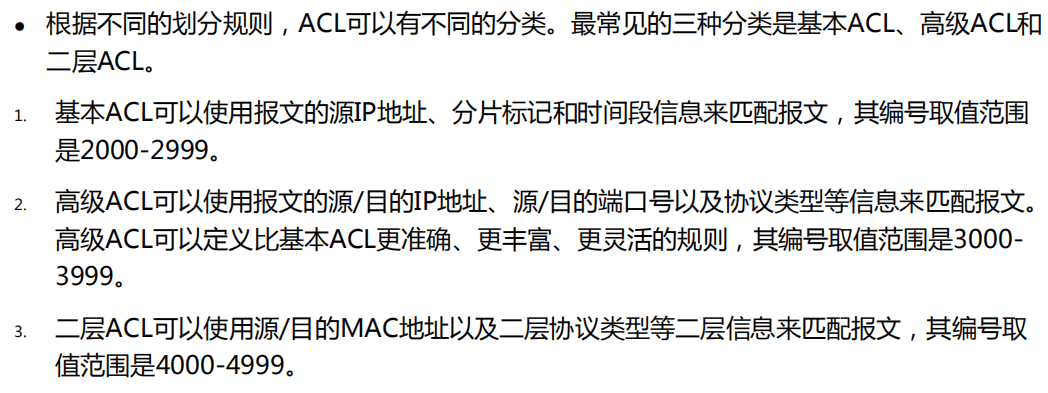

高级ACL可以基于哪些条件来定义规则?

高级ACL可以基于源/目的IP地址,源/目的端口号,协议类型以及IP流量分类和TCP标记值(SYN|ACK|FIN等)参数来定义规则。