华为防火墙与Cisco防火墙以策略模板方式建立IPSec隧道

前言

IPsec(Internet Protocol Security)是为IP网络提供安全性的协议和服务的集合,它是VPN(Virtual Private Network,虚拟专用网)中常用的一种技术。 由于IP报文本身没有集成任何安全特性,IP数据包在公用网络如Internet中传输可能会面临被伪造、窃取或篡改的风险。通信双方通过IPsec建立一条IPsec隧道,IP数据包通过IPsec隧道进行加密传输,有效保证了数据在不安全的网络环境如Internet中传输的安全性。

而在我们工作中经常会遇到因历史网络建设造成不同品牌厂商对接的问题,接下来几期文章,以华为防火墙和思科防火墙对接为例,介绍其配置方法。上一期是以ISAKMP方式建立IPSec隧道,这一期以策略模板方式建立IPSec隧道,看看两种方式有什么差异。

拓展阅读:

1、什么是IPsec?

2、开放安全策略之 - IPSec VPN

3、SSL VPN 与 IPSec VPN的区别

4、不得不懂的加密技术与IPsec实例应用(一)

5、不得不懂的加密技术与IPsec实例应用(二)

01

组网需求

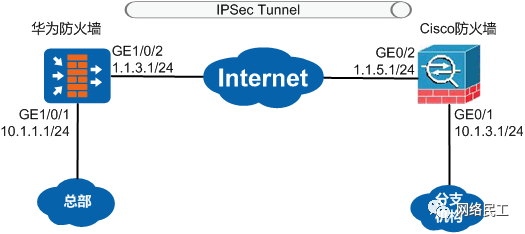

如图1所示,总部和分支分别通过华为防火墙和Cisco防火墙设备接入Internet。由于分支机构Cisco防火墙设备的出接口IP地址不固定,因此华为防火墙需要采用模板方式与Cisco防火墙建立IPSec隧道,实现分支和总部内网安全互通。

图 1 以策略模板方式建立IPSec隧道

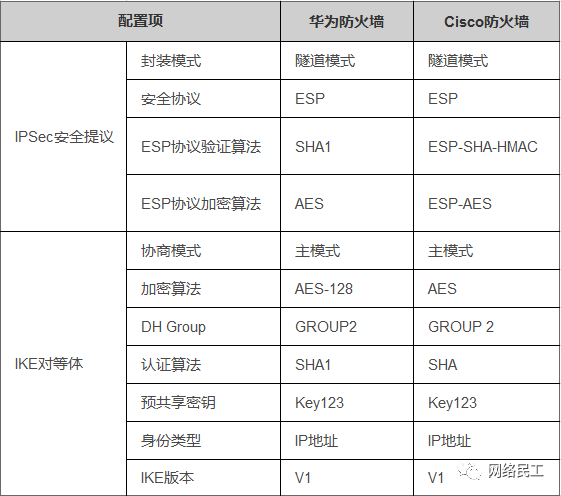

02数据规划

03配置思路

3.1 配置华为防火墙:

- 配置接口IP地址,并将接口加入安全区域;

- 配置华为防火墙到Internet的缺省路由;

- 配置域间安全策略,允许IKE协商报文、IPSec封装前和解封装后的原始报文能通过华为防火墙;

- 配置IPSec策略,包括定义需要保护的数据流、配置IPSec安全提议、创建IKE安全提议、配置IKE对等体;

- 在接口上应用IPSec策略。

3.2 配置Cisco防火墙:

- 配置接口的IP地址,打开接口的访问控制;

- 配置Cisco防火墙到Internet的缺省路由;

- 配置IPSec策略,包括定义需要保护的数据流、配置IPSec安全提议、创建IKE安全提议、配置预共享密钥;

- 在接口上应用IPSec策略;

- 在接口上启用IPSec策略。

3.3 配置注意事项:

- 华为防火墙采用模板方式建立IPSec隧道时无需指定隧道对端的IP地址,此时要注意隧道发起方只能是Cisco防火墙设备。

- Cisco防火墙出接口使用ip address dhcp setroute命令通过DHCP方式获取动态IP地址,用户也可以采用非DHCP方式获取动态IP地址,地址获取方式不影响IPSec隧道的建立。

04操作步骤

【1】配置华为防火墙。

A、配置接口IP地址,并将接口加入安全区域。

[HUAWEI] interface GigabitEthernet 1/0/1

[HUAWEI-GigabitEthernet1/0/1] ip address 10.1.1.1 24

[HUAWEI-GigabitEthernet1/0/1] service-manage ping permit /*允许Cisco防火墙设备Ping此接口。*/

[HUAWEI-GigabitEthernet1/0/1] quit

[HUAWEI] interface GigabitEthernet 1/0/2

[HUAWEI-GigabitEthernet1/0/2] ip address 1.1.3.1 24

[HUAWEI-GigabitEthernet1/0/2] service-manage ping permit /*允许Cisco防火墙设备Ping此接口。*/

[HUAWEI-GigabitEthernet1/0/2] quit

[HUAWEI] firewall zone trust

[HUAWEI-zone-trust] add interface GigabitEthernet 1/0/1

[HUAWEI-zone-trust] quit

[HUAWEI] firewall zone untrust

[HUAWEI-zone-untrust] add interface GigabitEthernet 1/0/2

[HUAWEI-zone-untrust] quitB、配置华为防火墙到Internet的缺省路由,假设下一跳为1.1.3.2。

[HUAWEI] ip route-static 0.0.0.0 0.0.0.0 1.1.3.2C、配置域间安全策略。

配置Trust域与Untrust域的安全策略,允许IPSec封装前和解封装后的原始报文能通过华为防火墙。

[HUAWEI] security-policy

[HUAWEI-policy-security] rule name 1

[HUAWEI-policy-security-rule-1] source-zone untrust

[HUAWEI-policy-security-rule-1] destination-zone trust

[HUAWEI-policy-security-rule-1] source-address 10.1.3.0 24

[HUAWEI-policy-security-rule-1] destination-address 10.1.1.0 24

[HUAWEI-policy-security-rule-1] action permit

[HUAWEI-policy-security-rule-1] quit

[HUAWEI-policy-security] rule name 2

[HUAWEI-policy-security-rule-2] source-zone trust

[HUAWEI-policy-security-rule-2] destination-zone untrust

[HUAWEI-policy-security-rule-2] source-address 10.1.1.0 24

[HUAWEI-policy-security-rule-2] destination-address 10.1.3.0 24

[HUAWEI-policy-security-rule-2] action permit

[HUAWEI-policy-security-rule-2] quit配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过华为防火墙。

[HUAWEI-policy-security] rule name 3

[HUAWEI-policy-security-rule-3] source-zone local

[HUAWEI-policy-security-rule-3] destination-zone untrust

[HUAWEI-policy-security-rule-3] source-address 1.1.3.1 32

[HUAWEI-policy-security-rule-3] destination-address 1.1.5.1 32

[HUAWEI-policy-security-rule-3] action permit

[HUAWEI-policy-security-rule-3] quit

[HUAWEI-policy-security] rule name 4

[HUAWEI-policy-security-rule-4] source-zone untrust

[HUAWEI-policy-security-rule-4] destination-zone local

[HUAWEI-policy-security-rule-4] source-address 1.1.5.1 32

[HUAWEI-policy-security-rule-4] destination-address 1.1.3.1 32

[HUAWEI-policy-security-rule-4] action permit

[HUAWEI-policy-security-rule-4] quitD、配置IPSec策略。

配置访问控制列表,定义需要保护的数据流。

[HUAWEI] acl 3000

[HUAWEI-acl-adv-3000] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.3.0 0.0.0.255

[HUAWEI-acl-adv-3000] quit配置IPSec安全提议。

[HUAWEI] ipsec proposal tran1

[HUAWEI-ipsec-proposal-tran1] transform esp

[HUAWEI-ipsec-proposal-tran1] encapsulation-mode tunnel

[HUAWEI-ipsec-proposal-tran1] esp authentication-algorithm sha1

[HUAWEI-ipsec-proposal-tran1] esp encryption-algorithm aes-128

[HUAWEI-ipsec-proposal-tran1] quit创建IKE安全提议。

[HUAWEI] ike proposal 1

[HUAWEI-ike-proposal-1] encryption-algorithm aes-128

[HUAWEI-ike-proposal-1] authentication-algorithm sha1

[HUAWEI-ike-proposal-1] dh group2

[HUAWEI-ike-proposal-1] quit配置IKE对等体。

[HUAWEI] ike peer cisco

[HUAWEI-ike-peer-cisco] undo version 2

[HUAWEI-ike-peer-cisco] exchange-mode main

[HUAWEI-ike-peer-cisco] ike-proposal 1

[HUAWEI-ike-peer-cisco] pre-shared-key Key123

[HUAWEI-ike-peer-cisco] quit配置IPSec策略模板temp。

[HUAWEI] ipsec policy-template temp 1

[HUAWEI-ipsec-policy-template-temp-1] security acl 3000

[HUAWEI-ipsec-policy-template-temp-1] proposal tran1

[HUAWEI-ipsec-policy-template-temp-1] ike-peer cisco

[HUAWEI-ipsec-policy-template-temp-1] quit配置IPSec策略。

[HUAWEI] ipsec policy map1 1 isakmp template temp在接口GigabitEthernet 1/0/2上应用IPSec策略。

[HUAWEI] interface GigabitEthernet 1/0/2

[HUAWEI-GigabitEthernet1/0/2] ipsec policy map1

[HUAWEI-GigabitEthernet1/0/2] quit 【2】配置Cisco防火墙。

A、配置Cisco防火墙接口的IP地址。

ASA5520> en

ASA5520# configure terminal

ASA5520(config)# interface GigabitEthernet 0/1

ASA5520(config-if)# nameif in

ASA5520(config-if)# security-level 90

ASA5520(config-if)# ip address 10.1.3.1 255.255.255.0

ASA5520(config-if)# exit

ASA5520(config)# interface interface GigabitEthernet 0/2

ASA5520(config-if)# nameif out

ASA5520(config-if)# security-level 10

ASA5520(config-if)# ip address dhcp setroute

ASA5520(config-if)# exitB、打开Cisco防火墙接口的访问控制。

ASA5520(config)# access-list 10 extended permit icmp any any

ASA5520(config)# access-group 10 in interface in

ASA5520(config)# access-group 10 out interface in

ASA5520(config)# access-group 10 in interface out

ASA5520(config)# access-group 10 out interface outC、配置Cisco防火墙到Internet的缺省路由,假设下一跳地址为1.1.5.2。

ASA5520(config)# route out 0.0.0.0 0.0.0.0 1.1.5.2 1D、配置IPSec。

配置ACL(访问控制列表),定义需要保护的数据流。

ASA5520(config)# access-list ipsec permit ip 10.1.3.0 255.255.255.0 10.1.1.0 255.255.255.0配置IPSec安全提议。

ASA5520(config)# crypto ipsec transform-set myset esp-aes esp-sha-hmac创建IKE安全提议。

ASA5520(config-isakmp-policy)# crypto isakmp policy 10

ASA5520(config-isakmp-policy)# authentication pre-share

ASA5520(config-isakmp-policy)# encryption aes

ASA5520(config-isakmp-policy)# hash sha

ASA5520(config-isakmp-policy)# group 2

ASA5520(config-isakmp-policy)# lifetime 86400配置预共享密钥。

ASA5520(config)# crypto isakmp key Key123 address 1.1.3.1配置IPSec策略。

在IPSec策略中引用前面配置的ACL、IPSec安全提议。

ASA5520(config)# crypto map ipsec_map 10 match address ipsec

ASA5520(config)# crypto map ipsec_map 10 set peer 1.1.3.1

ASA5520(config)# crypto map ipsec_map 10 set transform-set myset在接口上应用IPSec策略。

ASA5520(config)# crypto map ipsec_map interface out在接口上启用IPSec策略。

ASA5520(config)# crypto isakmp enable out05结果验证

【1】配置完成后,使用分支下的用户Ping总部下的用户。

【2】正常情况下,分支访问总部的数据流将会触发华为防火墙与Cisco防火墙之间建立IPSec隧道。此时在华为防火墙上查看IKE SA的建立情况,可以看到IKE SA已经建立成功。

<HUAWEI> display ike sa

current ike sa number: 2

--------------------------------------------------------------------------------------------------

conn-id peer flag phase vpn

--------------------------------------------------------------------------------------------------

179 1.1.5.1 RD|ST|A v1:2 public

178 1.1.5.1 RD|ST|D|A v1:1 public

flag meaning

RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT

TD--DELETING NEG--NEGOTIATING D--DPD M--ACTIVE S--STANDBY

A--ALONE 【3】使用display ipsec sa命令查看IPSec的建立情况,可以看到IPSec SA也已建立成功。

<HUAWEI> display ipsec sa

===============================

Interface: GigabitEthernet1/0/2

path MTU: 1500

===============================

-----------------------------

IPSec policy name: "map1"

sequence number: 1

mode: template

vpn: public

-----------------------------

connection id: 46

rule number: 4294967295

encapsulation mode: tunnel

holding time: 0d 0h 0m 39s

tunnel local : 1.1.3.1 tunnel remote: 1.1.5.1

flow source: 10.1.1.0/255.255.255.0 0/0

flow destination: 10.1.3.0/255.255.255.0 0/0

[inbound ESP SAs]

spi: 238449139 (0xe3671f3)

vpn: public said: 0 cpuid: 0x0000

proposal: ESP-ENCRYPT-AES ESP-AUTH-SHA1

sa remaining key duration (kilobytes/sec): 4608000/3561

max received sequence-number: 3

udp encapsulation used for nat traversal: N

[outbound ESP SAs]

spi: 1163306489 (0x4556a5f9)

vpn: public said: 1 cpuid: 0x0000

proposal: ESP-ENCRYPT-AES ESP-AUTH-SHA1

sa remaining key duration (kilobytes/sec): 4608000/3561

max sent sequence-number: 4

udp encapsulation used for nat traversal: N